|

А. А. Демидов, ответственный секретарь Научного совета по информатизации Санкт-Петербурга.

Известен ряд методов уничтожения информации, хранимой на энергонезависимых носителях. Эти методы можно условно классифицировать по методу воздействия на носитель:

- программные методы - основаны на использовании стандартных команд управления накопителей на жестких магнитных носителях (НЖМД);

- аппаратные методы - реализуются с помощью специального оборудования, воздействующего на магнитные диски. По способу воздействия аппаратные методы классифицируются на несколько подгрупп: |

|

-

методы, перестраивающие доменную структуру магнитного носителя без разрушения его конструкции;

-

методы, связанные с разрушением конструкции носителя.

Программные методы уничтожения информации

Все программные методы уничтожения информации можно по степени надежности разделить на 3 уровня [1, 2]:

Уровень 0. Наиболее простая и часто применяемая форма уничтожения информации на НЖМД. Вместо полной перезаписи жесткого диска в загрузочный сектор, основную и резервную таблицы разделов записывается последовательность нулей. Тем самым усложняется доступ к данным, хранящимся на диске. Сами данные не уничтожаются. Полный доступ к информации на НЖМД легко восстанавливается с помощью посекторного чтения.

Уровень обеспечивает наибольшую скорость, но не может использоваться при обработке информации, утечка которой нежелательна.

Уровень 1. Запись последовательности нулей или единиц в сектора, содержащие уничтожаемую информацию. Программный доступ к перезаписанным данным невозможен. Однако существует возможность восстановления информации после перезаписи. В ее основе лежит наличие остаточной намагниченности краевых областей дисковых дорожек, несущей информацию о предыдущих записях.

Для восстановления информации, удаленной этим методом, могут быть применены технологии типа магнитной силовой микроскопии.

Скорость уничтожения информации значительно ниже, чем в предыдущем уровне, и определяется скоростью работы (а именно - скоростью записи) НЖМД.

Уровень 2. Использование нескольких циклов перезаписи информации. С увеличением числа циклов перезаписи усложняется задача восстановления удаленных данных. Это обуславливается естественным дрейфом пишущей головки НЖМД каждого следующего цикла. Вероятность перезаписи краевых областей дорожек возрастает. Следовательно, резко повышается сложность процесса восстановления уничтоженных данных.

Полной гарантии необратимого разрушения информации нет и в этом случае, поскольку программно невозможно управлять траекторией движения блока головок НЖМД и процессом перемагничивания битовых интервалов. Также уничтожение информации затруднено из-за сложности оценки факторов, оказывающих влияние на точность позиционирования головок.

Недостатком методов этого уровня является низкая скорость уничтожения информации.

Разработано большое количество рекомендаций, определяющих состав маскирующих последовательностей, записываемых в сектора данных при использовании методов 2-го уровня. В идеальном случае маскирующие последовательности должны подбираться таким образом, чтобы перемагнитить каждый битовый интервал в записи максимальное число раз [3]. Выбор метода уничтожения зависит от метода кодирования информации, используемой на целевом носителе.

Выбор конкретного метода также зависит от уровня секретности информации, подвергаемой уничтожению. Во многих странах существуют государственные стандарты, строго регламентирующие состав и количество проходов при уничтожении информации с НЖМД. Большой популярностью пользуется метод, определенный Министерством обороны США [4]. Согласно этому методу, должна быть выполнена троекратная перезапись информации:

-

Запись в каждый байт перезаписываемой области случайно выбранного байта;

-

Запись в каждый байт перезаписываемой области дополнения к нему;

-

Запись в перезаписываемой области последовательности случайно выбранных байт. |

|

Данный метод носит произвольный характер и не учитывает особенностей работы конкретных НЖМД. Министерство обороны США признает этот факт и при уничтожении информации высшей категории секретности запрещает использование программных методов.

В России на современном этапе не существует сертифицированного государственными органами метода программного уничтожения информации с магнитных носителей, позволяющего понизить уровень конфиденциальности носителя. Минимальные рекомендации по выбору метода приводятся в трех документах:

-

В ГОСТ Р 50739-95 "Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования" [5] определяется, что очистка внешней памяти при ее освобождении должна производиться путем записи в нее маскирующей информации. Количество и содержание проходов не уточняется.

-

РД Гостехкомиссии "Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации" [6] определяет, что СЗИ НСД, сертифицированные по 3-му классу защищенности, должны производить очистку внешней памяти путем записи в нее маскирующей информации. Количество и содержание проходов также не уточняется.

-

РД Гостехкомиссии "Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации" [7] определяет, что в автоматизированных системах, аттестованных по классам защищенности 3А, 2А, 1А, 1Б, 1В и 1Г, должна производиться очистка внешней памяти путем двукратной произвольной записи. Содержание проходов не уточняется.

Помимо методов, определяемых государственными стандартами, существует целый ряд методов, предложенных независимыми экспертами в области информационной безопасности. Наиболее распространенными из них являются два метода - Б. Шнайдера и П. Гутмана.

Шнайдер [8] предложил метод уничтожения информации, состоящий из семи проходов: первые два - запись единиц и нулей соответственно, и последние пять - запись случайных данных. Однако ни количество проходов, ни выбор маскирующих последовательностей не обоснованы. Вместо этого Шнайдер оставляет следующее уведомление: "Последние исследования Национального института стандартов и технологий, выполненные с помощью электронных туннельных микроскопов, показали, что даже этого может быть недостаточно. Честно говоря, если ваши данные достаточно ценны, можете считать, что их полное удаление с магнитного носителя невозможно. Сожгите носитель или сотрите его в порошок. Дешевле купить новый носитель, чем потерять ваши секреты".

Обоснование выбора маскирующих последовательностей проводится для метода Гутмана [3]. Метод состоит из 27 проходов, ориентированных на уничтожение записей, закодированных методами MFM и различными распространенными модификациями RLL. Маскирующие последовательности подобраны таким образом, чтобы обеспечить максимально возможное число переключений знака намагниченности каждого битового интервала. Это значительно затрудняет восстановление перезаписанных данных, поскольку делает нетривиальным раздельное считывание наложенных друг на друга записей.

В различных накопителях могут применяться разные методы кодирования (например, в современных жестких дисках MFM- и RLL-кодирование в чистом виде не используется). Детальные спецификации методов, применяемых в конкретных накопителях, в общем случае недоступны. Поэтому в состав метода добавлены 8 проходов со случайной маскирующей последовательностью (4 в начале и 4 в конце).

Метод Гутмана не имеет больших практических преимуществ перед методами, описанными ранее. Практически, любой НЖМД, произведенный после 1997 года, использует различные модификации PRML, спецификации которых держатся производителем в секрете [9].

Аппаратные методы уничтожения информации

Повышенную надежность уничтожения информации, хранимой на НЖМД, обеспечивают аппаратные методы уничтожения. Недостатком этих методов является полный вывод очищаемого накопителя из строя.

|

|

Перестройка доменной структуры магнитного носителя

Оптимальным подходом для обеспечения надежности уничтожения информации без физического уничтожения носителя является использование методов, приводящих к перестройке структуры магнитного материала рабочих поверхностей носителя [10, 11]. Для этого необходимо устранить неоднородности вектора намагниченности на дорожках НЖМД. Изменение структуры намагниченности магнитного слоя может быть выполнено несколькими принципиально различными способами:

- путем быстрого нагрева материала рабочего слоя носителя до точки потери намагниченности носителя (точки Кюри);

- путем размагничивания рабочих поверхностей носителя;

- путем намагничивания рабочих поверхностей носителя до максимально возможных значений намагниченности (насыщения);

- комбинированный. Нагревание и намагничивание, либо нагревание и размагничивание.

Первый способ - термический - основывается на одном из важных эффектов магнетизма: при нагревании ферромагнетика до температуры, превышающей точку Кюри, интенсивность теплового движения атомов становится достаточной для разрушения его самопроизвольной намагниченности. Материал становится парамагнетиком [12]. При этой температуре ферромагнитный материал рабочего слоя теряет свою остаточную намагниченность, и все следы ранее записанной информации уничтожаются. Температура, соответствующая точке Кюри, для большинства ферромагнитных материалов рабочего слоя носителей информации составляет величину порядка нескольких сот градусов. При этом надо учитывать, что каждый производитель НЖМД держит в секрете слои основы и состав ферромагнитного покрытия. Вероятнее всего, наиболее уязвимыми для температурных воздействий компонентами рабочего слоя и основы НЖМД окажутся связующие материалы органической природы. В этом случае при нагревании до высоких температур НЖМД выйдет из строя по причине плавления элементов конструкции, имеющих температуру плавления или деформации меньше точки Кюри для данного магнитного носителя.

Размагнитить ферромагнетик можно и другим способом - поместить его в медленно убывающее переменное магнитное поле. Однако с НЖМД возникают трудности, связанные с большой коэрцитивной силой (остаточной намагниченностью) ферромагнитного покрытия диска. Получение сильных стационарных полей в зазорах электромагнитов требует сложных технических решений и больших энергозатрат [1].

Более продуктивным является подход, связанный с намагничиванием рабочих поверхностей носителя до максимально возможных значений (насыщения) носителя. Способ основан на том, что внешнее магнитное поле рассматривается как аналог поля, создаваемого магнитными головками НЖМД при записи. Если характеристики внешнего поля будут превышать напряженность поля, создаваемого головками на такую величину, при которой произойдет магнитное насыщение материала поверхности диска, то все магнитные домены будут переориентированы по направлению этого внешнего поля, и вся информация на НЖМД будет уничтожена.

Наибольшее распространение получили импульсные намагничивающие установки, устройство которых описано в [1]. Они используются в большинстве серийно выпускаемых аппаратных систем уничтожения информации с магнитных носителей и обеспечивают:

- возможность создания сильных намагничивающих полей с малыми энергетическими затратами;

- кратковременность воздействия импульсного поля на образец;

- возможность помещения НЖМД целиком в камеру намагничивания;

- возможность применения простых индукторных систем разомкнутого типа без магнитопровода;

- формирования магнитного поля необходимой направленности.

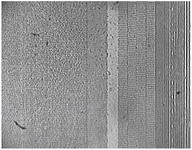

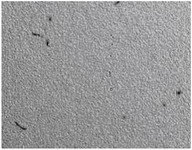

Несмотря на то, что использование методов этой группы не приводит к физическому разрушению носителя, его дальнейшие использование становится невозможным. Внешнее магнитное поле или нагрев носителя приводит к уничтожению не только данных, но и служебной разметки, без которой механика привода не может функционировать. Убедиться в том, что информация уничтожена, позволяют только средства визуализации магнитных полей носителя, описанные ранее. На рис. 1 показан магнитный рельеф НЖМД до и после намагничивания, выполненного аппаратурой фирмы "ЕПОС" ( http://www.epos.kiev.ua/). Изображения получены методом Биттера.

|

|

|

|

Рис. 1. Участок жесткого диска: а) - исходное изображение |

Рис. 1. б) - изображение после воздействия импульсного магнитного поля |

Разрушение конструкции носителя

Методы этой группы применяют, когда необходима гарантия уничтожения информации [1, 10]. Они подразделяются на:

- механические, пиротехнические;

- химические;

- термические, металлотермические;

- радиационные.

В случае механического воздействия выполняется измельчение носителя путем пропускания через устройство измельчения (шредер). НЖМД разрушается механически так, чтобы исключить возможность прочтения информации каким-либо способом с его рабочих дисков. Недостатком метода является то, что при измельчении могут оставаться фрагменты, достаточно крупные, чтобы восстановить информацию в лабораторных условиях. К этой же группе относятся пиротехнические методы (разрушение носителя с помощью взрыва).

Термический метод заключается в нагревании носителя до температуры плавления в специальных печах. Гарантия уничтожения информации может быть получена при разогреве носителя до температуры 800-1000 град. С. Информация становится невосстанавливаемой по целому ряду причин, в том числе и из-за перехода магнитного материала рабочего слоя через точку Кюри. Такой способ уничтожения информации может быть рекомендован для носителей, содержащих государственную тайну. Также существует металлотермический метод, уничтожающий подложку диска, на которую нанесено магнитное покрытие. Уничтожение производится с помощью реакции самораспространяющегося высокотемпературного синтеза. Для этого на подложку наносится специальный слой термитного покрытия.

Химический метод - разрушение рабочего слоя или основы носителя с помощью химически агрессивных сред.

Радиационный метод - разрушение носителя посредством использования ионизирующих излучений.

Несмотря на повышенную надежность, широкого применения перечисленные методы не нашли. Одни из них экологически небезопасны или представляют опасность для оператора, другие могут обеспечить высокую надежность уничтожения информации, но требуют специфического и дорогостоящего оборудования, которое могут позволить себе лишь единичные корпоративные пользователи.

Рассмотрим детально достоинства и недостатки описанных выше групп методов уничтожения информации с НЖМД.

Достоинства программных методов:

- возможность последующего использования носителей;

- низкая стоимость;

- простота использования;

- возможность использования в ходе работы ВС в качестве профилактической меры.

Недостатки программных методов:

- низкая скорость работы. Выполнение многократной перезаписи современного накопителя может потребовать нескольких часов или даже дней;

- низкая универсальность. Программы уничтожения информации могут не поддерживать устаревшие или нестандартные накопители;

- невозможность уничтожения информации с неисправного накопителя;

- отсутствие программного метода, эффективность которого (т. е. невозможность восстановления информации) обоснована теоретически или на практике.

Достоинства аппаратных методов:

- высокая скорость работы - не дольше нескольких минут для любого метода. На базе установок для перемагничивания возможно создание систем мгновенного уничтожения информации в экстренных случаях (при краже, стихийных бедствиях и т. п.);

- высокая универсальность - возможность уничтожения накопителей любого типа, а также магнитных дисков, магнитных лент. При использовании систем, разрушающих конструкцию накопителя, возможно уничтожение не только магнитных, но и оптических накопителей, а также микросхем энергонезависимой памяти;

- возможность уничтожения информации с неисправного накопителя;

- наибольшая надежность уничтожения информации.

Недостатки аппаратных методов:

- после уничтожения информации носители не могут быть использованы повторно;

- дороговизна - необходимость закупки специального оборудования, высокие энергозатраты;

- работа с аппаратными системами уничтожения информации требует специальных навыков.

Проведенный анализ известных программных и аппаратных методов уничтожения информации с магнитных носителей показал неэффективность и экономическую нецелесообразность их применения для уничтожения информации, хранимой на НЖМД.

Литература

1. Коженевский С. Методы гарантированного уничтожения данных на жестких магнитных дисках. Публикации ЕПОС, 2003. http://www.epos.kiev.ua/pubs/nk/nzmd.htm. 2. Thornton A. End-of-Life Data Security in the Enterprise. Redemtech White Paper, 2002, 9p. 3. Gutmann P. Secure Deletion of Data from Magnetic and Solid-State Memory. Sixth USENIX Security Symposium Proceedings, San Jose, California, 1996. http://www.cs.auckland.ac.nz/~pgut001/pubs/secure_del.html. 4. Industrial Security Manual for Safeguarding Classified Information. Department of Defense Manual, DoD 5220.22-M, 1987. 5. ГОСТ Р 50739-95. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования. - М.: Госстандарт РФ, 1995. 6. Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации. - М.: Гостехкомиссия РФ, 1992. 7. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. - М.: Гостехкомиссия РФ, 1992. 8. Schneider B. Applied Cryptography. 2nd ed. John Wiley & Sons, Inc., 1996, 784p. 9. Mueller S. Upgrading and Repairing PCs, 13th Edition. Indianapolis: Que, 2002, 1556p. 10. Болдырев А. И., Сталенков С. Е. Надежное стирание информации - миф или реальность? Журнал "Защита информации. Конфидент", N 1, 2001. 11. Боборыкин С. Н., Рыжиков С. С. Оценка эффективности средств уничтожения информации, хранящейся в накопителях на жестких магнитных дисках. Журнал "Специальная техника", N 3, 2001. 12. Чирков Л. Носители записи. Журнал "Звукорежиссер", N 6, 2001, С. 3-9.

|